ワードプレスのハッキング改ざんによる、スパムの配信元やマルウェアの配布、リダイレクトハックなどの被害につきまして、プロバイダーから警告のあったファイルを削除しても何度も改ざんが復活するというご経験がないでしょうか?

この場合、バックドアという改ざんファイルを不正にサーバー上に書き込むファイルがサーバーの中に残っているかもしれません。

今回はクライアント様の依頼事例で新しいバックドアのパターンを発見しましたのでこちらをご紹介したいと思います。

バックドアとは?

バックドアとは、ハッカーが本当に行いたいことをサーバーファイルとして書き込むためのサイトの不正な入り口のことです。ワードプレスは管理画面からサイトの更新をしたり、プラグインをインストールしたりなどサーバーにファイルを書き込むことができますが、バックドアは管理画面を経ずにサーバー内に様々な改ざんファイルを送り込んできます。

ハッカーがサイトを改ざんして行う不正行為には下記のようなものがあります。

- スパムメールの踏み台にする

- ボットネットを形成しDDOS攻撃の踏み台にする

- クロスサイトスクリプティングというユーザーの意図しないサイトへと誘導したり、ブラウザの情報を盗む手法の踏み台にする

- マルウェア(ウィルス)サイトに誘導、リダイレクトする

- 投稿に不正なコードを書き込む(SEOハック等)

知らない間に違法な行為の踏み台となってることもあり、大変迷惑なものです。厄介なのは、バックドアが発見・排除できないと改ざん先のファイルを消しても何度でもハッカーはこのバックドアを利用して不正な改ざんを簡単に行うことができるという点です。

ワードプレスの更新を行っても多くの場合このバックドアは排除されず残ったままになります。

マルチメディアフォームのバックドアの例

今回ワードプレスドクターが発見しましたバックドアはプラグインフォルダに仕掛けられていました。

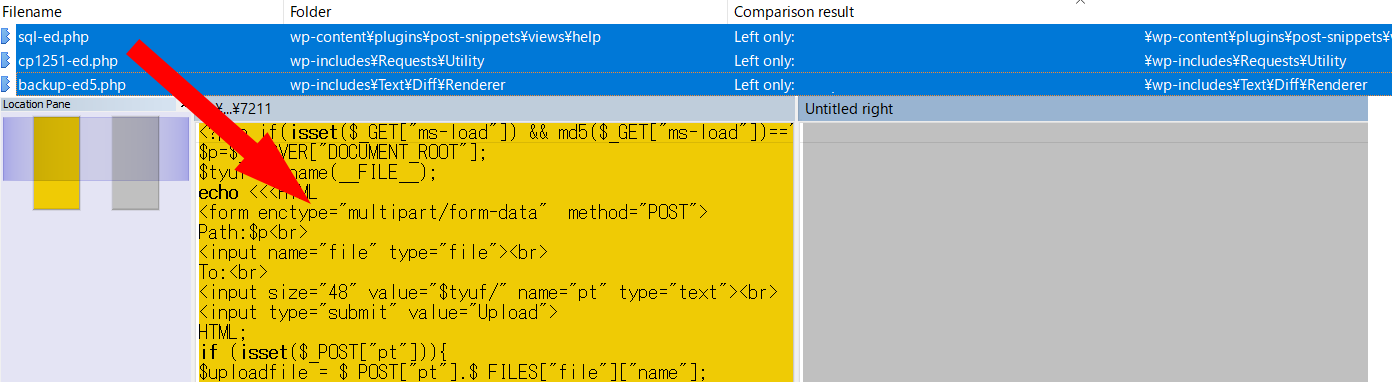

画面は、弊社が使用している検出ソフトウェアの一部です。上記ファイルは正規のワードプレスやプラグインのファイルとは違う内容のあるファイルです。

sql-ed.phpファイルは、form multipart/form-dataというどのようなファイルもサーバー上にアップロードできる機能を有し、さらに念入りにファイルの上部にはハッカーしかこのファイルを利用できないように認証機能までついています。

(このハックは難読化されていないのが特徴です。一般の難読化検出ツールでは検出が困難なファイルとなっています)

ハッカーはこのファイルのURLにアクセスして、自分しか知らない認証コードを入力して好きな場所に好きな実行ファイルをアップロードすることが可能となっていました。

ワードプレスの改ざんを排除してもすぐに不正ファイルが復活する理由はこのようなバックドアの存在によるものである可能性があります。