ワードプレスドクターで修復させていただいたサイト様でハッカーに侵入されてマルウェア被害を受けてしまったクライアント様で最も多かった特徴について解説させていただきたく思います。

こちらを元にしてセキュリティー対策を行われれば、ハッカーの侵入をかなり抑えることができるかと思います。

ユーザーのパスワードが単純な英単語や法則性のある文字列になっている

ワードプレスのログイン画面でのログインは手作業でもできますが、ハッカーによってプログラムによって24時間休まずにログイン施行を繰り返すことも簡単です。

ワードプレスの投稿ユーザーのIDはテーマによっては出力されるものもあることから取得することは容易ですので、後はパスワードさえわかれば、管理者としてログインできることになってしまい管理者権限を奪取されると自由にサーバー上のファイルを読み書きできる状態になってしまいます。

ハッカーはよく使われる数十万にも及ぶパスワードのリストを使って自動的にログイン施行を繰り返す手法で管理者権限を奪取します。

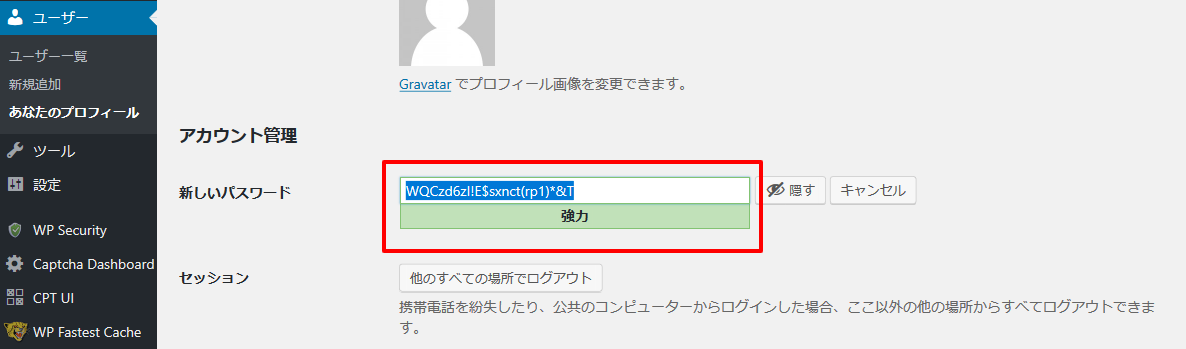

パスワードは最新のワードプレスでは自動で推測されにくい文字列を生成してくれますのでこの文字列をパスワードで使うことで管理者権限の奪取はハッカーにとって非常に難しくなります。

最も大きな脆弱性のあるワードプレスやプラグインのバージョンになっている

ワードプレス本体や、プラグイン(大きく普及しているプラグインの脆弱性が狙われやすいです)のバージョンによっては、サイトを完全にコントロールできるようにしてしまう脆弱性が存在しているものがございます。

CSVVという脆弱性の危険度分類が下記です。

| 深刻度 | CVSS基本値 | 脆弱性に対して想定される脅威 |

|---|---|---|

| レベルIII (危険) |

7.0~10.0 | ・リモートからシステムを完全に制御されるような脅威 ・大部分のデータを改ざんされるような脅威 ・例えば、OSコマンド・インジェクション、SQLインジェクション、バッファオーバフローによる任意の命令実行など |

| レベルII (警告) |

4.0~6.9 | ・重要な情報が漏洩するような脅威 ・サービス停止に繋がるような脅威 ・例えば、アクセス制御の回避、全てのシステムが停止するようなサービス運用妨害(DoS)など ・その他、レベルIIIに該当するが再現性が低いもの |

| レベルI (注意) |

0.0~3.9 | ・システムの一部に被害が発生するような脅威 ・攻撃するために複雑な条件を必要とする脅威 ・例えば、クロスサイト・スクリプティング、ディレクトリ・トラバーサルによる一部の情報漏えい、一部のシステムが停止するようなサービス運用妨害(DoS)など ・その他、レベルIIに該当するが再現性が低いもの |

ワードプレスドクターの脆弱性スキャナで脆弱性があるワードプレスやプラグインを利用されていないかを調べることができますので危険度の高い脆弱性が検出されたら、そのプラグイン等を更新されることをお勧めいたします。

WordPress(ワードプレス)脆弱性診断 セキュリティースキャナ

ファイルのパーミッション(書き込み権限)が正しく設定されていない

サーバーのファイルは、不用意に外部からの書き込みができないように、書き込み権限が設定できます。セキュリティー上安全な書き込み権限として最低限下記は保持されることをお勧めいたします。

ルートディレクトリ 0755 wp-includes/ 0755 .htaccess 0644 wp-admin/index.php 0555 wp-admin/js/ 755 wp-content/themes/ 0755 wp-content/plugins/ 0755 wp-admin/ 0755 wp-content/ 0755 wp-config.php 0644

ワードプレスのファイルやフォルダの書き込み権限が777(全ての権限で書き込み可)になっているとセキュリティーが大幅に低下します。

もしより強力なセキュリティーをサイトに与えたいのであれば、wp-content/uploadフォルダ以外のすべてのファイルを書き込み不可にすると管理画面からの本体、プラグインの更新やインストールなどが全くできますがハッカーにとってもそれは同じで管理者権限を乗っ取っても、何もできない状態となります。

wp-config.phpの認証用ユニークキーが同じ文字列、もしくは設定されていない

ワードプレスのデータベースなどの設定が書き込まれている重要なファイルーwp-config.php の認証用ユニークキーの部分が下記のように単純な文字列ですべて共通になっていたら要注意です。

/**#@+

* 認証用ユニークキー

*

* それぞれを異なるユニーク (一意) な文字列に変更してください。

* {@link https://api.wordpress.org/secret-key/1.1/salt/ WordPress.org の秘密鍵サービス} で自動生成することもできます。

* 後でいつでも変更して、既存のすべての cookie を無効にできます。これにより、すべてのユーザーを強制的に再ログインさせることになります。

*

* @since 2.6.0

*/

define('AUTH_KEY', 'aaa');

define('SECURE_AUTH_KEY', 'aaa');

define('LOGGED_IN_KEY', 'aaa');

define('NONCE_KEY', 'aaa');

define('AUTH_SALT', 'aaa');

define('SECURE_AUTH_SALT', 'aaa');

define('LOGGED_IN_SALT', 'aaa');

define('NONCE_SALT', 'aaa');

この文字列はワードプレスの投稿や書き込みが正当なログインユーザーから行われているか確かめるなど、セキュリティー上重要な役割を担っています。「秘密鍵サービス} で自動生成することもできます。」と記載のあるURLにアクセスすることで簡単に生成できますので上記のような状態になっているならば修正されることをお勧めいたします。

セキュリティープラグインが未導入、または設定が不完全となっている

ワードプレスのセキュリティー関連プラグインの導入をされていない場合は、導入されて機能を理解されたうえで出来るだけ多くの設定を有効とされることをお勧めいたします。

ワードプレスドクターでは、クライアント様に多機能で有用な機能が多数含まれている、下記のプラグインの導入をお勧めしています。

All In One WP Security & Firewall

ログインロックダウンと、ログインキャプチャの重要性

ログイン施行を繰り返すことによって管理者権限を奪取する手法である、総当たり攻撃を防ぐには、ログインロックダウン(数回ログインに失敗すると一定期間ログイン施行ができなくなる機能)、とログインキャプチャ(ログイン時に簡単なクイズを表示し人間以外のログイン施行をさせないようにする)機能をワードプレスに追加することが有効です。

この機能は、上記のプラグインや他の様々なセキュリティー関連プラグインで提供されていますので、こちらをワードプレスに導入されることをお勧めいたします。

バックドアが放置されたままになっている

一旦サイトがハッキング被害を受けて、マルウェアを駆除してもバックドアと呼ばれるハッカーの侵入口が残っている場合がございます。

ワードプレスの更新やプラグインの更新を行い、セキュリティープラグインを導入されても、このバックドアがサイトに残っている場合、ハッカーは不正なファイルをワードプレスサイトに今後も容易に設置することができます。

マルウェア被害では、リダイレクトハックや、SEOハック、スパムメール配信のファイルを削除するだけでなく、バックドアも排除しなければ鼬ごっこのようにまた不正なファイルをワードプレスに置かれ続ける状態となりますので注意が必要です。

参考記事

ワードプレスの改ざん事例、マルチメディアフォームのバックドアの排除・復旧

もしマルウェア被害が疑われるときは、ワードプレスドクターのマルウェアスキャナをご利用ください

※ワードプレスドクターでマルウェアの駆除と、セキュリティー対策代行も行っています

【無料】ワードプレスドクター:マルウェアスキャン プラグイン