500万サイトに導入されているContact Form 7プラグイン5.3.1以下にファイルアップロード可能(最も危険性の高い)脆弱性が発見されました。

注意喚起 Contact Form 7 5.3.1以下にファイルアップロードの脆弱性

Astra社の発見したこの脆弱性によると、500万サイトが影響を受けるこの脆弱性により

・ウェブシェル(悪意のあるプログラム)をアップロードして悪意のあるスクリプトを注入することが可能

・同一サーバー上のウェブサイト間でコンテナ化が行われていない場合は、サーバー内全てのサイトへ脆弱性による被害が拡大する可能性があるとのこと

厳重な警戒が必要となります。

CVEスコア(脆弱性の危険度)10ポイントと最高レベルの脆弱性スコアが付与されました

https://nvd.nist.gov/vuln/detail/CVE-2020-35489

対処方法

1 Contact Form 7を最新バージョンにアップデートします

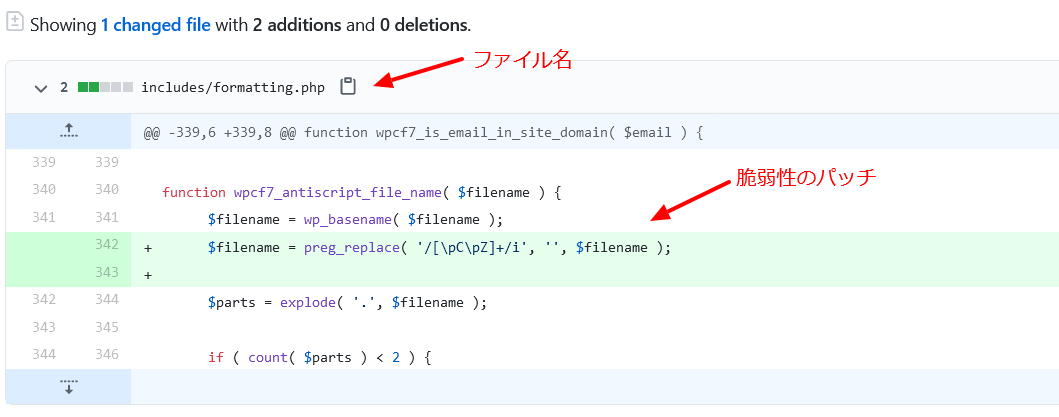

2 上記が困難な場合は脆弱性のある該当のファイルに手作業でパッチを当てます

Contact Form7開発者の方のプログラム修正履歴を見ると、下記の修正が脆弱性をふさぐと思われます。

https://github.com/takayukister/contact-form-7/commit/2e45060ff0b4610e9665d996bc91f725ff5fc381

wp-content/plugins/contact-form-7/includes/formatting.php

のwpcf7_antiscript_file_name 関数の下の$filenameが一度basename関数を通った後に

$filename = preg_replace( '/[\pC\pZ]+/i', '', $filename ); //この行を追加

というように上記1行を追加してください。

脆弱性検査は【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除]

WordPress ワードプレスドクターワードプレスのマルウェア駆除・セキュリティー対策のご依頼・ご相談はワードプレスドクターにお気軽にお送りください