ワードプレスドクターでは、数十万ファイルに及ぶワードプレスに感染・改ざんしたマルウェアを研究のために保持しており、その知見を活かして、ある大手企業様より、サイトの一部に感染したマルウェアファイルの解析とレポートの作成を依頼いただいた事例をご紹介いたします。

マルウェアの作用機構の解析

ワードプレスサイトの改ざんにより埋め込まれるファイルは多くの場合、どのように作用して、どういった活動を行うかがわからないように難読化という処理が施されています。

このため、被害範囲や、どういった活動をこのマルウェアがサイト上で行っていたかを解析するには、難読化を解除して、PHPプログラムの専門家が内容を解析する必要がございます。

ワードプレスドクターでは難読化されたPHPファイルを難読化解除する技術を持っており、下記のような手順んで難読化を解除いたします。

・難読化解除プログラムを使用して解除

※ワードプレスドクターが外部後悔している難読化解除プログラムはこちら

・実行直前のコードをプログラムを書き換えて実行ではなく出力して、整形

・base64,str_rot13,gzinflate 等の文字列を逆流させて、コードの元々の文字列を取得

難読化解除され作用機構を解析したicoに偽造するマルウェア

このご依頼事例のマルウェアは、.icoファイルに偽造された、現在非常によく見られるタイプのマルウェアです。

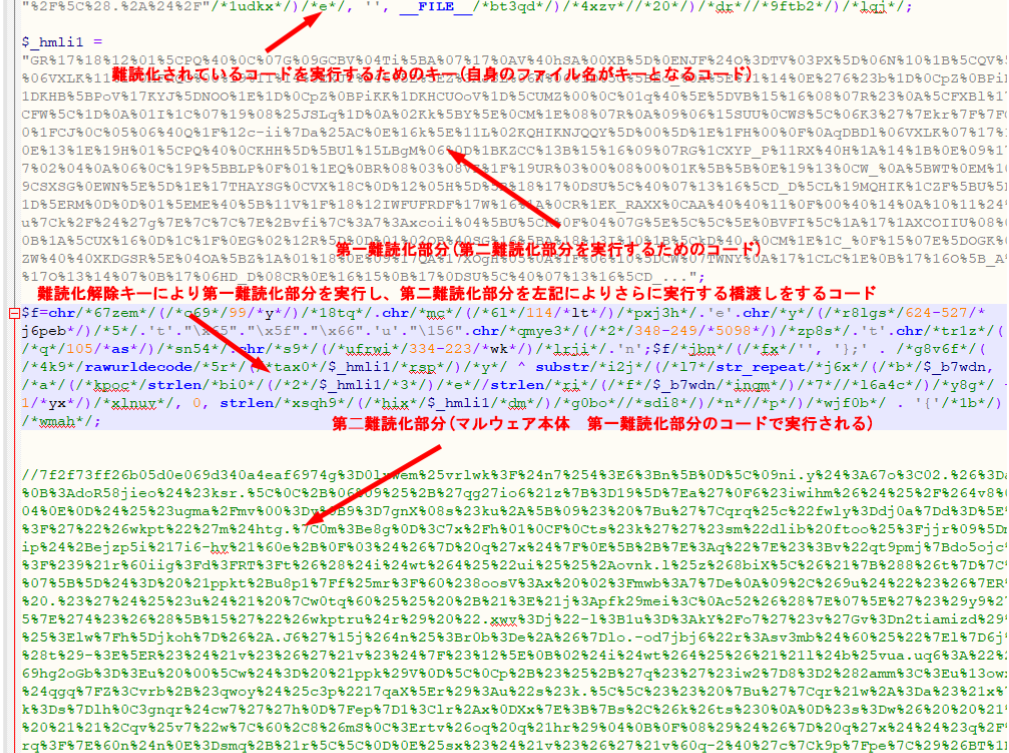

マルウェアは3段階に難読化され、下記のような構成になっていました。

・自身のファイル名が2段階目の暗号化解除をするためのカギになっている

・マルウェアの2段階目のコードは、3段階目のマルウェアの主要な機能を設定する部分の難読化をさらに解除するためのプログラムになっている

・3段階目のマルウェアに、外部のURLから、本来のハッカーが行いたいマルウェアを引っ張ってきて実行するIPアドレスと作用機構が含まれている。

つまり、このマルウェアは、外部から任意の不正なプログラムを引っ張ってきてリアルタイムに実行できるという事になります。

※下記作成したレポートの一部です。

■不正な移動先サイト 移動先の不正なサイトは、外部サーバーからハッカーの望む自由な URL の指定が無制限に指定可 能となっている仕組みです。 不正な移動先サイトは不正なコードの配信先サイトで、それぞれのサイトの IP アドレスやドメイ ンにより振り分けされ、また任意に変更されるため、実態を把握することは困難となります。 ■対象デバイス このマルウェアはサイトにアクセスしてきたユーザーの、ユーザーエージェントをサーバーに送 信します。 ※第二難読化部分難読化解除コード 125 行目 $query['u'] = @$_SERVER['HTTP_USER_AGENT']; ※ユーザーエージェントの例 Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:91.0) Gecko/20100101 Firefox/91.0 ユーザーエージェント情報にはユーザーのブラウザーや、デバイス情報が含まれるため、デバイ スに応じて外部サーバーから自由に不正なスクリプトの内容や、リダイレクト先を指定できる仕 組みとなっています。

WordPress ワードプレスサイトのマルウェアの駆除・セキュリティー対策はWPドクターまでお気軽にご相談・ご依頼お送りくださいませ