ワードプレスで大量の投稿に<script>のマルウェアが追記される感染事例についてご紹介いたします。

大量の投稿データの下部に勝手に書き込まれる<script>のマルウェアの解析

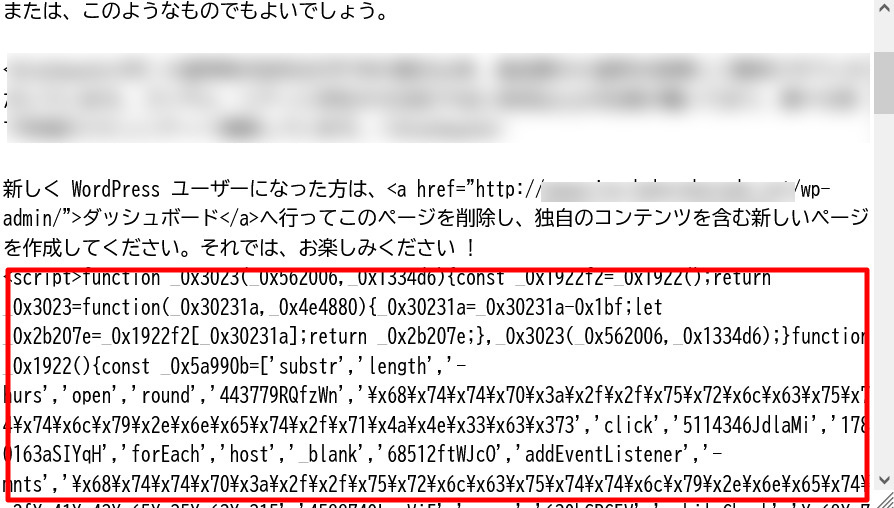

上図のマルウェアは<script>タグで不正なコード(主に別のサイトに勝手にページが移動してしまうリダイレクトハック)が投稿に埋め込まれてしまっている事例です。

このマルウェアが厄介なのは、事例によっては、数千件のワードプレスの投稿にこの不正なJSコードが書き込まれてしまう事となります。

特徴としましては _0x3023 ( _0x562006 , _0x1334d6 等の文字列が複数連なり、何をやっているのかわからないように難読化処理をJSコードに施されていることとなります。

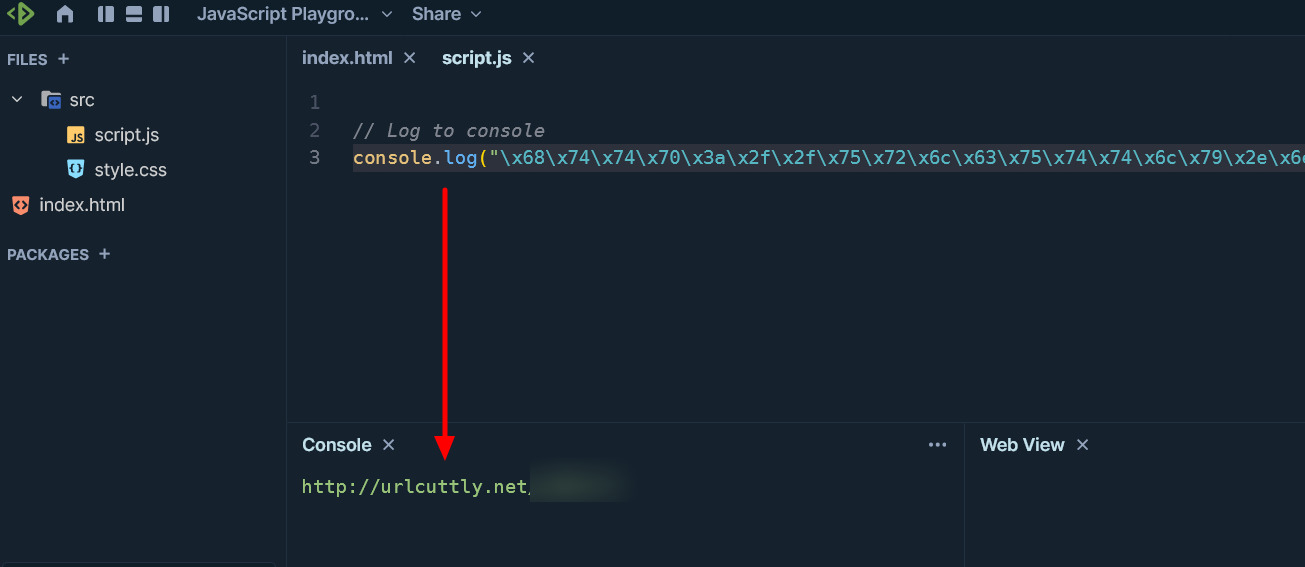

このコードには \x68\x74\x74\x70\x3a\x2f\x2f\x75\x72\x6c\x63\x75\x74\x74\x6c\x79\x2e\x6e\x65\ のような文字列をunicodeとして指定する特殊な方法が使われている部分もあり、このようなコードは下記のようなサイトで出力することで読みやすい文字列に変換することが可能です。

https://playcode.io/javascript

デコードしてみると、このJSが任意のURLを短くするリダイレクトサイトのURLにユーザーを飛ばしていることが分かります。

大量の投稿データの下部に勝手に書き込まれる<SCRIPT>のマルウェアの対処方法

このマルウェアはマルウェア本体が一括で数千件の投稿に上記不正なJSを書き込んでいます。また、このような投稿の改ざんができるという事は、ハッカーがデータベースにアクセスできるという事になりますので、すでにサーバー上でファイルを書き換えたり設置したりする権限をバックドアの設置などを通して奪取していることが考えられます。

この為対処方法は大まかに言えば下記のような内容となります。

①投稿に埋め込まれた不正なJSの検出と駆除

②不正なJSを書き込むマルウェア本体の検出と駆除(※すでに消されてしまっている可能性もございます)

③ハッカーがサーバーに侵入するためのバックドアの検出と駆除(※ファイルとして存在するわけではなく、メモリに書き込まれている場合もございます)

④最初にハッカーの侵入を許した脆弱性の検査と脆弱性の排除

※①~④はマルウェア検査駆除プラグインである程度自動で行う事が可能です。よろしければご利用ください。

※数千件の投稿から感染したJSを取り除くためには、Search Regexなど正規表現で一括で投稿の文字列を置き換えることが出来るプラグインを利用する方法がございます。

参考 https://wp-doctor.jp/blog/?p=7572

①~④はWPドクターで専門家が代行いたします。お気軽にご依頼・ご相談お送りください。

WordPress ワードプレスの投稿に埋め込まれた不正なJSの駆除・セキュリティー対策はWPドクターまでお気軽にご依頼・ご相談お送りください