リダイレクトハックとは、サイトのデータもしくはテーマファイルをハッカーが改ざんすることで本来ユーザーが見たいページから、ハッカーが望むページへ強制的に飛ばしてしまうタイプの改ざんです。

サイト上のリンクをクリックすると別サイトに飛んでしまうというリダイレクトハックのよくある事例を解説いたします。

リダイレクトハック(リンク置き換え型)の仕組み

このタイプの改ざんはJAVASCRIPTというブラウザー側で実行されるスクリプトと呼ばれるコードによって実行されます。

リンクをすべて意図しないサイトに誘導するコードは下記のようなコードになります。

<script>var anchors = document.getElementsByTagName("a");

for (var i = 0; i < anchors.length; i++) {

anchors[i].href = "リンククリックで移動させたいサイトのURL" ;

}</script>

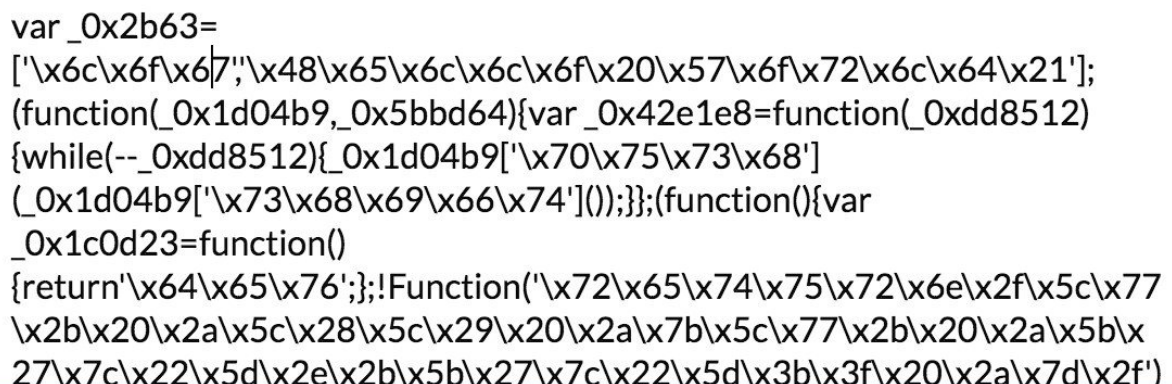

ただ、多くの場合このコードはどのサイトにジャンプするか容易にはわからないように下記のように難読化処理されています。

改ざん(感染)がよくある場所

リダイレクトハックの改ざんはJavascriptコードでどのページでも実行されるような場所に埋め込まれている場合が多いです。

1 テーマファイル

テーマに含まれる header.php, footer.php, single.php, index.php に埋め込まれる場合が多いです。

2 ワードプレスの設定ファイル

また、ワードプレスの設定ファイルwp-config.phpや、ワードプレスサイトの表示時に常にアクセスされるルートフォルダのindex.php に埋め込まれている場合も多いです。

3 データベース

リダイレクトハックはJAVASCRRIPTですので、データベースの個別ページ内wp_postsテーブルや設定保存のテーブルwp_optionsテーブルに埋め込まれて実行されている場合があります。

どのようにして改ざんされた?

リダイレクトハックは、プラグインの脆弱性によってデータベースを一部書き換えることによっても実装可能ですので、データベースにのみ改ざんが存在する場合は、比較的軽度な脆弱性によってプラグインの設定の一部に不正なコードが書き込まれる場合もあります。

ただ、より深刻なハッキング(管理者権限の奪取、プラグインの脆弱性によりバックドアがサーバーに存在する等)の事もございますので改ざんが繰り返される場合は専門家の助けが必要となるかとは存じます。

リダイレクトハックの対処方法

この不正なコードは難読化されていてもコードを示す開始タグ<script>の部分だけは難読化できません。

ゆえに、データベースで<script という文字列が含まれる投稿や設定テーブルを探して、不正な文字コードがないかどうか調査し取り除くことが可能です。

また、上記感染しやすいテーマファイルも目視検査するなどして、不正なコードを取り除いた後に下記のようなセキュリティー対策が必要となるかと存じます。

・ワードプレスやプラグインを最新バージョンにする

・ユーザーのパスワードを変更する

・脆弱性のあるプラグインに更新がない場合は使用を停止、他のプラグインで代用する

ーー

ワードプレスドクターが開発したマルウェアスキャナでもリダイレクトハックのスキャン・検出が可能です。

【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除]

WordPress ワードプレスサイトのマルウェア駆除・セキュリティー対策はワードプレスドクターにお気軽にご依頼・ご相談ください