昨今非常に多くのウェブサイトの改ざんで、Googleの偽のログイン画面を表示するタイプのものが増えていますのでこちらについてその事例と解説を行います。

Googleログイン情報を盗むマルウェア

このマルウェアは、ワードプレスの管理者権限の奪取、もしくはプラグインなどの脆弱性を利用して heck.php というファイルを主に下記のワードプレスのコアファイルのフォルダに作成します。

/wp-includes/SimplePie/Content/Type/

またこのマルウェアはwp-options.php というファイル名になっていることもございます。

heck.phpの内容

このマルウェアは下記のようなコードが含まれ、

<!doctype html><html itemscope="" itemtype="http://schema.org/WebPage" lang="id"><head><meta content="text/html; charset=UTF-8" http-equiv="Content-Type"><meta content="/images/branding/googleg/1x/googleg_standard_color_128dp.png" itemprop="image"><title>Google</title><script nonce="2p6MrvcplO0MKAIOgE7jnQ">(function(){window.google=

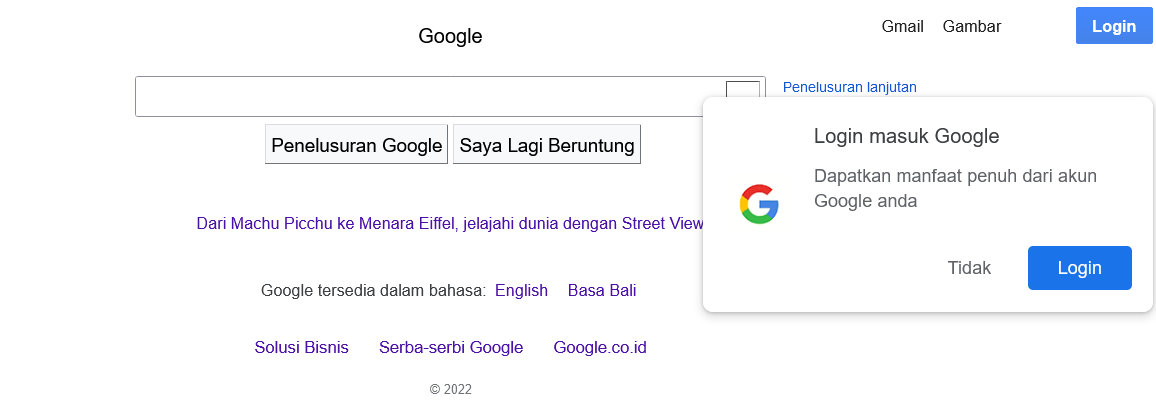

ファイルにアクセスすると、Googleの検索画面を再現します。

このマルウェアは、ユーザーがこの画面を本物のGoogleの検索画面であると誤認させ、ログインをすると、そのIDとパスワードをGoogleではなく、悪意あるハッカーに送信します。

偽Googleログインマルウェアを発見する

このマルウェアを発見するには、 wp-options.php もしくは、/wp-includes/SimplePie/Content/Type/heck.php にGoogleのトップページのHTMLコードがないか調べます。

【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除] にて管理画面からマルウェア検査から検出できます。

駆除

heck.php 、wp-options.phpという名称のファイルは、元々ワードプレスに含まれるファイルではないため、削除しても問題ないかと存じます。

ただ、削除前に必ずサイト全体のバックアップをお取りいただくことをお勧めいたします。

WordPress ワードプレスのマルウェア駆除・セキュリティー対策を専門家が代行いたします。お気軽にご依頼・ご相談お送りください