index.phpやhtaccessファイルを自動で書き換えるプロセスに隠れるマルウェアを解析してその動作方法について解説いたします。

プロセス型マルウェアファイルの解析

プロセスに入り込んで、index.phpやhtaccessを駆除しても自動で書き換えて再感染するタイプのマルウェアの名称は about.php, radio.php, lock360.php, l.phpという名称である場合が多いです。(ただループ処理によって作成と消去がセットになっている場合もありサーバー上に残っていないケースもあります)

このファイルがどうやってプロセスに隠れてindex.phpやhtaccessを書き換えているのか解析してみます。

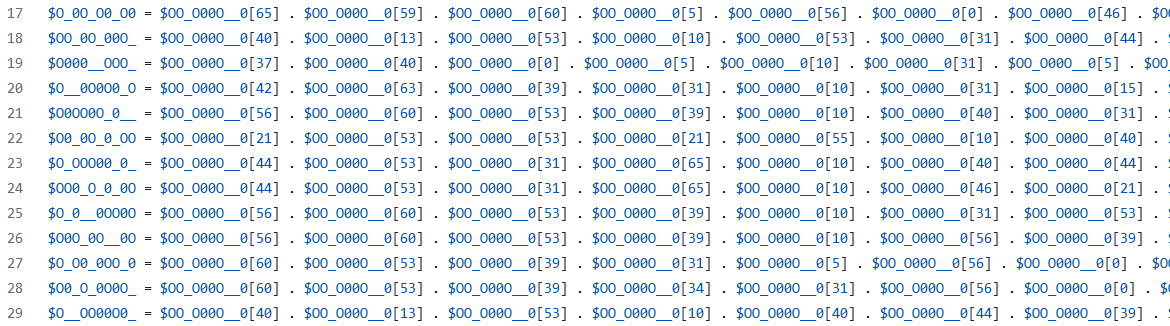

※マルウェア本体は下記のように難読化されています

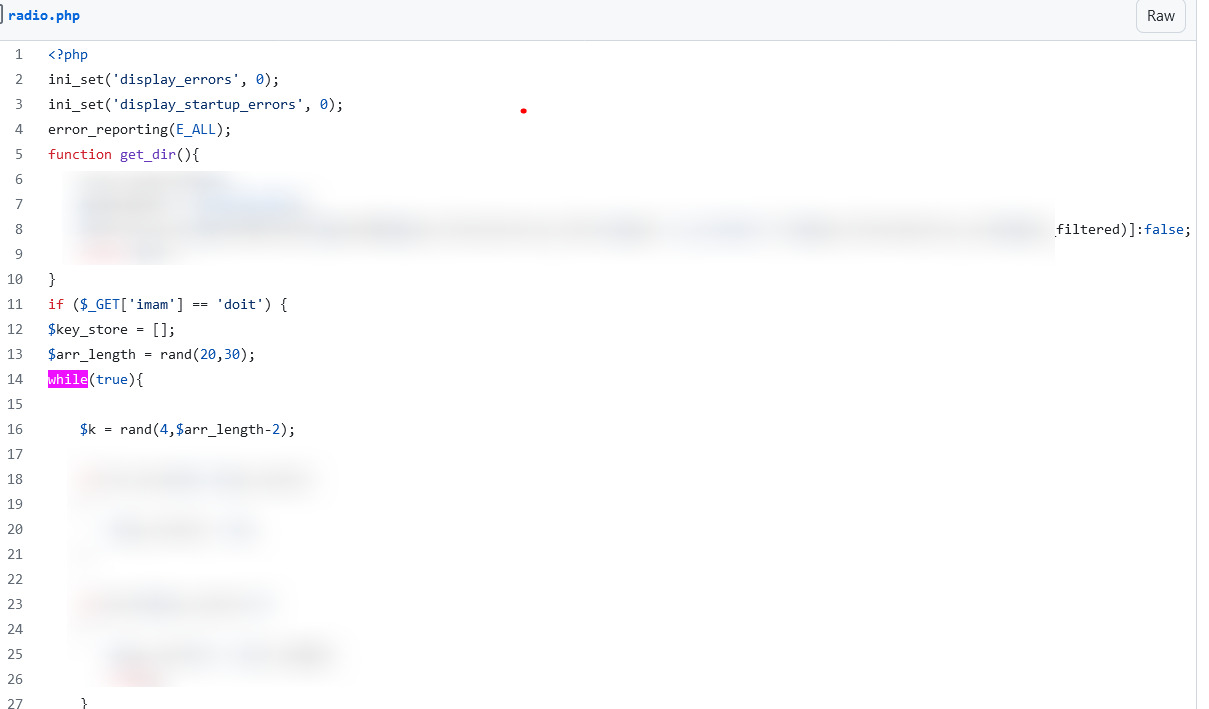

難読化解除をすると下記のようなコードが現れます。

while(true)は無限ループを表します。この無限ループがプロセスに残り続け、この中にマルウェアが駆除されたか否かの判定スクリプトがあり、マルウェアが駆除されていたら、マルウェア再感染スクリプトが動作します。

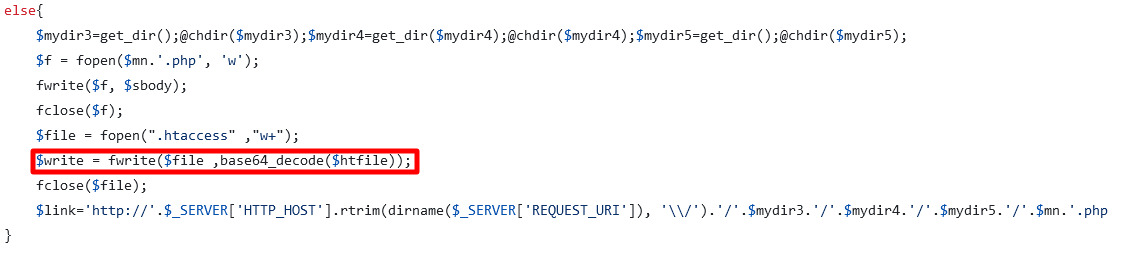

下記のようなコードが上記判定で活性化されHTACCESSファイル等を書き換えしています。

また最後の行でこのスクリプトの実行urlが取得、その後のコードで送信されていました。

ハッカーの遠隔サーバーで無限ループを再起動している物と思われます。

プロセス型マルウェアファイルの駆除

このタイプのマルウェアの無限ループを止めたうえでINDEX.PHPやHTACCESSファイルの修復スクリプトを作成し配布しています

続・ワードプレスで一瞬で再度改ざんされるHTACCESSとIndex.phpを修復

マルウェア検査駆除プラグインもご利用ください

【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除]

スクリプトを使用しても再感染を行うマルウェア本体やサイトの脆弱性が残り、問題が再発することもございます。この場合は専門家にご相談いただくことをお勧めいたします。