ワードプレスサイトにハッカーはどんな攻撃を仕掛けてくるのか?について解説いたします。

この記事の目次

ワードプレスサイトに対するハッキング攻撃は大きく分けて2つ

ワードプレスがハッキングされる原因の6割近くはプラグインの脆弱性で、2割近くは管理者ユーザーのパスワードを総当たりで破る攻撃です。

画像の引用元 WordFence

つまりハッキング攻撃もこの二つに関連するものが最も多くなります。

・プラグインの脆弱性を利用する攻撃

・管理者ユーザーのパスワードを総当たりで破る攻撃

ハッカーはどうやってワードプレスサイトをハッキング攻撃している?

実際にハッカーがどのようにワードプレスサイトを攻撃しているかを可視化してみてみましょう。

※この攻撃ログは、【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除] のハッキングモニター機能で検出したものです。

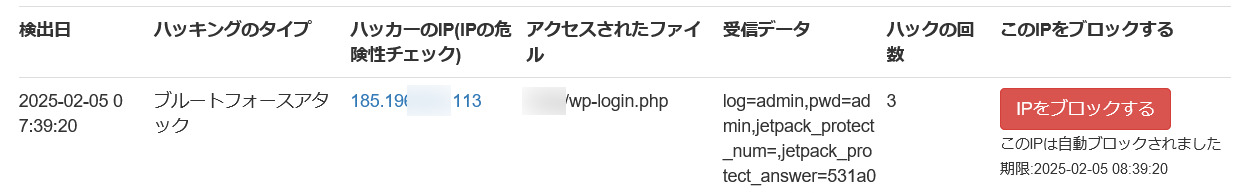

ブルートフォースアタック(管理者ユーザーのパスワードを総当たりで破る攻撃)

このハッキング攻撃を見てみるとワードプレスのログインの為のファイルwp-login.phpに、データを送信し(ID admin パスワード admin)ログインを試みようとしていることが分かります。

ハッカーはよく使われるIDやパスワードのリストを使用して何千・何万回もログイン施行を自動で繰り返し、ワードプレスの管理画面のログイン情報を割り出そうとします。

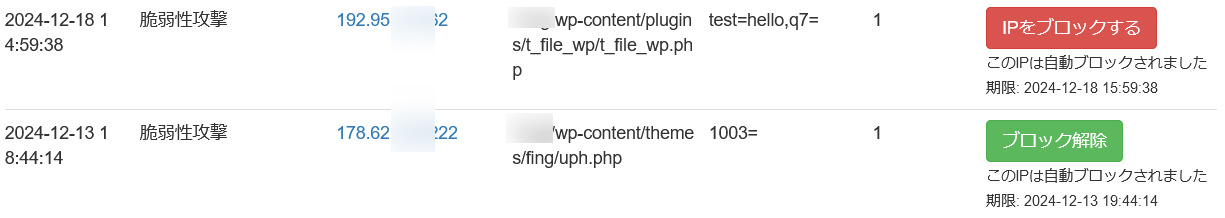

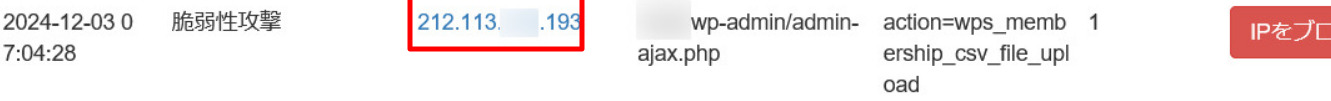

プラグインの脆弱性攻撃

このような攻撃は、ワードプレスのプラグインフォルダにあるファイルの脆弱性や(他のハッカーが設置した)マルウェアファイルが存在するか調べたり、もしくは直接脆弱性を利用してファイルを書き込んだり改ざんするためのものです。

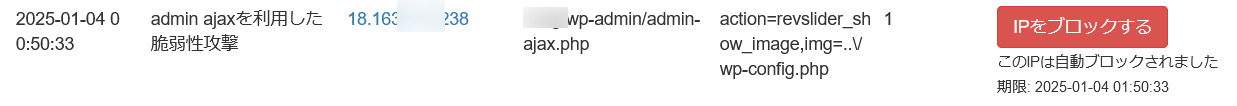

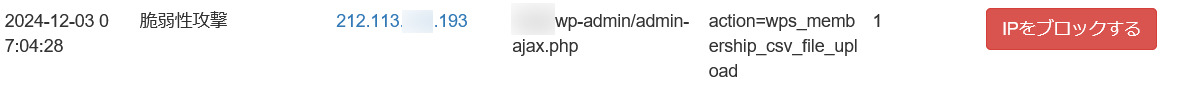

admin-ajaxを利用した脆弱性攻撃

admin-ajaxとはワードプレスサイトでページ表示等の通信の裏で非同期的に様々な処理を行うための仕組みで、この通信方式は様々なプラグインやテーマでバックグラウンドで情報取得したり、更新したりするために使用されていますが、この通信に脆弱性がある場合がありハッカーが攻撃によく使用します。

この攻撃の例は、revsliderプラグインのadmin-ajaxの脆弱性を利用してwp-config.phpをダウンロードしてデータベースのアクセス情報を取得しようとする攻撃です。

次の攻撃は、Membership For WooCommerceプラグインのCSVファイルをアップロードする脆弱性を利用して任意の不正なファイルをアップロードする為の攻撃となります。

ハッカーは脆弱性が存在しないサイトにも攻撃を仕掛けてくる

前述でご紹介した脆弱性はいずれもこのサイトには存在しないものです。

それなのにハッカーは膨大な数のワードプレスサイトを次から次に、大量の脆弱性を突いてみるツールを使い攻撃してきます。(弊社ではこのようなワードプレスサイトの特殊な攻撃方法を「うまくいけば御の字攻撃」と呼んでいます)

ワードプレスは世界で最も普及しているCMSの為、膨大なサイトをツールで自動攻撃すれば簡単に突破できる脆弱性のあるサイトは5万とあるからです。

つまりもっとも著名な脆弱性さえサイトになければワードプレスサイトはハッキング被害は成功することはほとんどないのです。

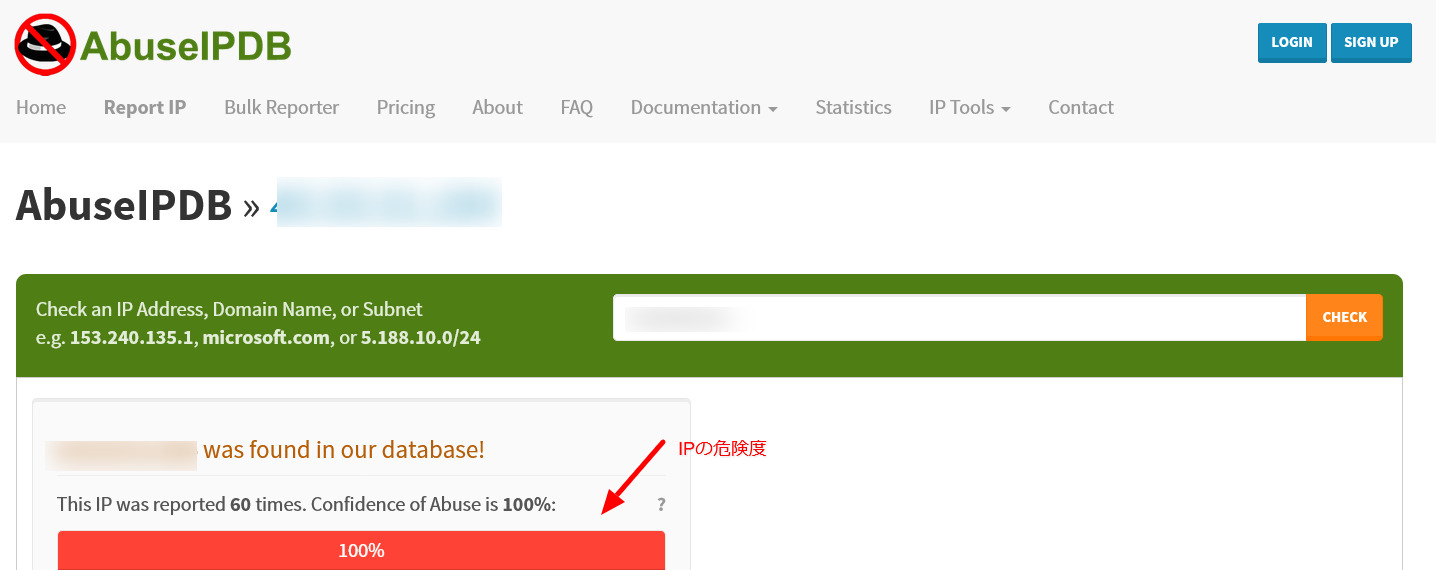

しかし、このIPを使用するコンピューターがハッカーのIPであることは間違いない為、ハッキングが検出されたらそのIPをブロックしていただくことをお勧めいたします。

※検出されたIPの危険度はIPをクリックいただくと、www.abuseipdb.com で調べることができます

WordPress ワードプレスのマルウェア駆除・セキュリティー対策のご依頼・ご相談はお気軽にWPドクターまでお送りください