ワードプレスのトップディレクトリや、テーマ等に存在するindex.phpに@include という1行のインクルード文がある場合マルウェアに感染している可能性が高いです。

ワードプレス@includeによるマルウェア感染

このマルウェアはもっともよく検出されるタイプのマルウェアです。

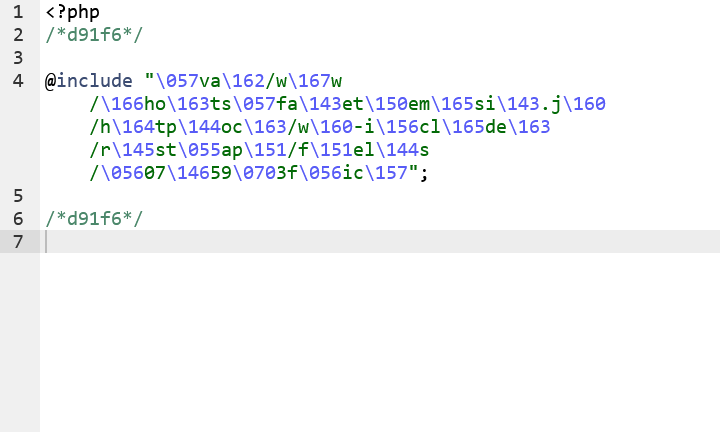

ワードプレスのトップディレクトリや、テーマに含まれるindex.php というPHPプログラムに、下記のような特徴を持つinclude文を改ざんして埋め込みます。

・include 文の上下にランダムな文字列のコメント

・@include でサーバー上にある別のファイルを読み込む1行の改ざん

この改ざんは何をしている?

この改ざんの機能は基本的には、サイト上の全頁で実行されるindex.phpから、別のフォルダにあるマルウェアの本体を読み込んで実行するコードです。

この為、サイトを訪ねてきたユーザーが全頁で本体のマルウェアの機能を実行されてしまいます。

@include の@は読み込み先が消えてしまってもエラーを表示しないという意味になります。

@includeで読み込んでいるマルウェアの本体は、そのあとに続く文字列で示されるパスの場所にありますが、多くの場合難読化されており、見ただけではどこにあるのかわかりにくいようになっています。

難読化解除ツールはこちら

また、@include 文の上下にあるランダムな文字列のコメントは、マルウェア本体やそのほかのバックドアが、改ざんによる埋め込みが消されていないか検査するための識別子になります。

@includeの改ざんがワードプレスサイトに見つかったら?

この場合、ワードプレスサイトに既に侵入を許しており、ハッカーが自由にサイトを改ざんできる状態になっているという事になります。@includeとその本体だけではなく、サイトに複数のマルウェアが埋め込まれていたり、脆弱性が存在する可能性が高いです。

この為、マルウェアの駆除とセキュリティー対策をサーバー上の全サイトに行う必要がございます。

(サーバー上に1サイトが感染していると、そのサイトを起点としてフォルダを超えてほかのサイトにも感染が広がることがございます。)

マルウェア検査駆除はプラグインである程度可能です。

【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除]

セキュリティー対策の参考記事

無料でできるワードプレスのセキュリティー対策5選