ワードプレスの偽の脆弱性パッチが配布されている事例が明らかになりました。この偽のセキュリティーパッチはマルウェアであり、現在のところワードプレスの管理者あてのメールにこのマルウェアへのリンクが含まれている事例が報告されています。

CVE-2023-45124を語る偽のセキュリティーパッチの概要

このマルウェアは、ワードプレスの管理者あてにメール(フィッシングメール)を送り付け、下記のような文言で偽のセキュリティーパッチの適応を促します。

“The WordPress Security Team has discovered a Remove Code Execution (RCE) vulnerability on your site, which allows attackers to execute malwares and steal your data, user details and more …” "WordPressセキュリティチームが、あなたのサイトにRemove Code Execution (RCE)の脆弱性を発見しました。この脆弱性は、攻撃者が不正プログラムを実行し、あなたのデータやユーザー情報などを盗むことを可能にします。"

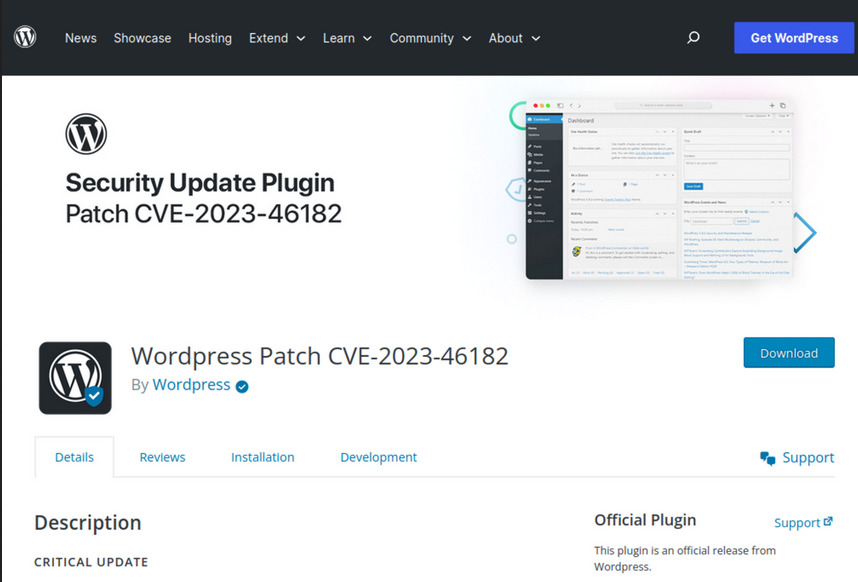

メール内のリンクをクリックすると

CVE-2023-45124 Patch というプラグインをダウンロードインストールするように促します。

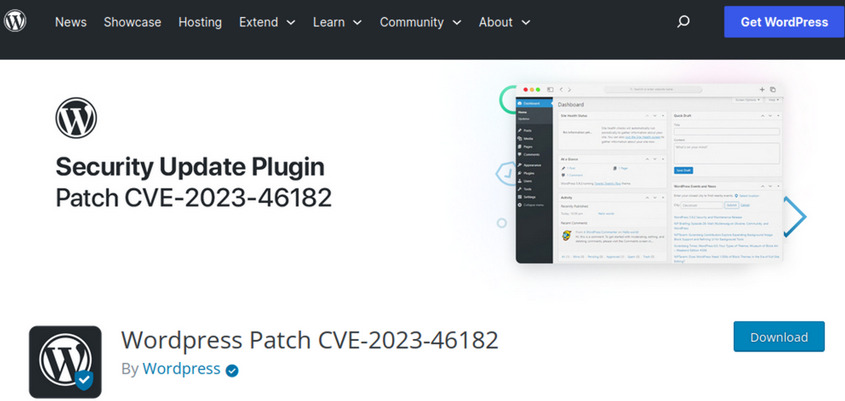

ページの見た目はワードプレスの公式サイトとほぼ同様でSucuriによると下記のようなドメインにつながることが確認されているということです。

en-ca-wordpress[.]org

en-za-wordpress[.]org

en-nz-wordpress[.]org

en-au-wordpress[.]org

en-gb-wordpress[.]org

en-us-wordpress[.]org

wordpress.secureplatform[.]org

wordpress.securityplugins[.]org

偽パッチは下記のような名称のZIPファイルのプラグインとなっているようです。

wpgate[.]zip

wpsrv[.]zip

wpsys[.]zip

wpops[.]zip

対処方法

ワードプレスのセキュリティーパッチは、ワードプレス本体の自動アップデートで配布されます。プラグインで配布されたことはございません。

セキュリティーパッチとしてプラグインをインストールすることを促すようなフィッシングメールは無視しましょう。リンクなどをクリックしないようにされてください。

もしすでにこのプラグインをインストールしてしまったか、その可能性がある場合は?

ワードプレスの管理画面>プラグイン>プラグイン一覧より、Wordpress Patch CVE-2023-45124 というプラグイン(もしくは類似の名称のプラグイン)がある場合は停止と削除をしてください。

また、マルウェアスキャンと駆除・セキュリティー対策を行っていただくこともお勧めいたします。