WAFは、ウェブアプリケーションファイアウォールの略称です。WAFとは何かについて解説いたします。

カテゴリー: ワードプレス セキュリティ・脆弱性・マルウェア駆除 ページ 15/22

ワードプレスのwp-config.php にある証用ユニークキーについて解説いたします。

ワードプレスのテーマやプラグインのPHPのソースコードを見てみるとその多くのファイルで if ( ! defined( ‘ABSPATH’ ) という記載が最上部にありますね。この記載がある理由や効果を解説したいと思います。

昨今非常に多くのサイトの多くのファイルで感染が広がっている、サイトの様々な要素をクリックすると悪意のある別サイトに飛ばされるタイプのマルウェアについて解説いたします。

ワードプレスドクターで検出しているマルウェアファイルの半分以上で使われているevalという処理についてと、evalを停止する方法を解説いたします。

「WordPress の自動更新に失敗しました。再度、更新を行ってみてください。」と表示された場合にどのようなセキュリティー上の懸念点があるか、また対処方法を解説いたします。

昨今流行しているマルウェアに.htaccessとindex.phpを自動で書き換えてしまうタイプのものがございます。こちらの駆除のご依頼事例をご紹介いたします。

ワードプレスには多数のセキュリティープラグインがリリースされています。セキュリティープラグインを選定するにあたりあった方がいい機能をご紹介します。

サーバーに複数のワードプレスサイトがあり、マルウェアに感染していることが分かった場合の対処方法をご紹介します。

2022年現在よく使われている脆弱性のあるプラグインTOP5 をお知らせいたします。このプラグインを利用されているサイト様は早めにアップデートしましょう。

htaccessに書き込むだけでできる強力なwaf(ウェブアプリケーションファイアウォール) 6G ファイアウォールをご紹介いたします。

ワードプレスの改ざんによって埋め込まれたマルウェアのコードの特徴と、そのコードを読みやすくして内容を解析する方法を解説いたします。

ワードプレスドクターでは年間数百件のサイトのマルウェアのクリーンアップやセキュアなサイトの制作のお手伝いをさせていただいています。 この経験から、重要度に応じてワードプレスをセキュアに運用するチェックリストを作りました。 ご参考になりましたら幸いです。

ワードプレスにおいて使用してはいけない種類のパスワードについて解説いたします。

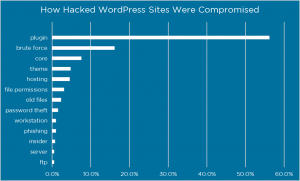

ワードプレスがハッキングされる原因の割合につきまして、解説いたします。

ワードプレスの約6割の改ざん被害の原因は、古いワードプレス本体やプラグインの脆弱性を原因としています。その中には0デイ攻撃というものがあります。こちらを解説いたします。

ワードプレスが改ざんされて、別のサイトにリダイレクトされる、懸賞サイトに飛ばされる、不正なファイルのダウンロードをされる等、サイトに訪ねてくれたユーザーに被害が及ぶ可能性がある場合にユーザー向け(サイトを利用してくれる方)にどのように対応したらよいかを解説いたします。

昨今非常に多くのウェブサイトの改ざんで、Googleの偽のログイン画面を表示するタイプのものが増えていますのでこちらについてその事例と解説を行います。