index.php に感染するindex.html.bak.bakを含むマルウェアファイルについて解説いたします。

index.phpに偽装、置き換えするマルウェア

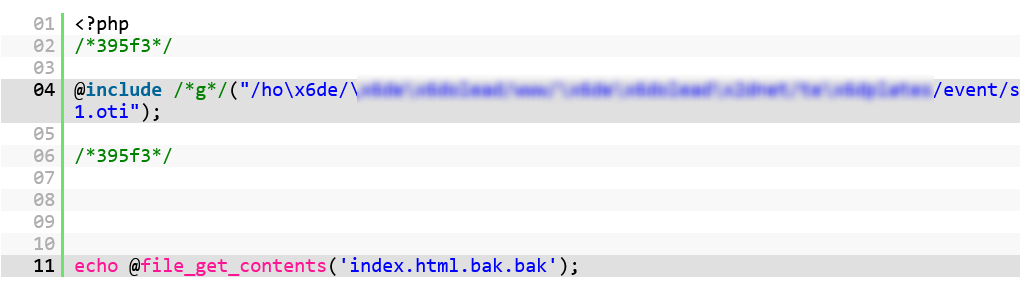

昨今検出が非常に多くなっている、このマルウェアはワードプレスサイトに含まれるindex.php を置き換えたり、生成したりして下記のような不正なコードを書き込みます。

マルウェアの構造

このマルウェアの /*ランダムな文字列*/ の部分は、マルウェアが自身で残存状況を確認するための識別子です。

@include 文でマルウェア本体を読み込んでいますが、そのパスは多くの場合難読化されています。

※難読化されたコードは http://php-decoder.site/ などで解除できることがございます。

echo @file_get_contents(‘index.html.bak.bak’); の部分で本来のindex.phpの内容を読み取って出力します。

つまりこのマルウェアは本来のindex.phpやindex.htmlをindex.html.bak.bak もしくは index.html.bak などのファイルの名称に書き換え、不正なコードを実行させる偽のindex.phpを生成するマルウェアという事になります。

サイトにアクセスしたユーザーは、偽のファイルを実行してしまい、本来表示するページに加えてマルウェアの実行コードも含んだページを表示することになります。

マルウェアの駆除

このマルウェアの駆除には、下記の3ステップが必要となります。

1 @include 文で読み込んでいるマルウェア本体を削除

2 リプレイスされた偽のindex.phpを削除

3 リネームされたindex.html.bak.bakを本来のindex.phpやindex.htmlに名称を戻します

また、【無料】ワードプレス:マルウェアスキャン&セキュリティープラグイン [マルウェア・ウィルス検出と駆除] でこのタイプのマルウェアを一気に検査できます。是非ご利用ください。